Ora che la misurazione smart diventa più comune e cresce il desiderio di massimizzare le operazioni e l’efficienza grazie ai dati, la sicurezza dei dati sta diventando una questione significativa per i fornitori, i clienti e la società in generale. Mai come ora la minaccia della connettività da remoto e la capacità di disconnettere la fornitura è stata percepita con proporzioni così enormi. Tanto che in vista delle potenziali vulnerabilità che potrebbero essere sfruttate attraverso contatori smart connessi da remoto, il governo del Regno Unito ha dichiarato il sistema di misurazione smart una Infrastruttura Nazionale Critica e l’ha posta sotto la supervisione del Centro di Sicurezza Informatica Nazionale.

La disconnessione da remoto di una moltitudine di contatori può destabilizzare la rete e potenzialmente portare a blackout. Una delle potenziali minacce meno note per un fornitore è la disconnessione da remoto mascherata. Si tratta di una intrusione in uno qualunque degli elementi di una catena di dati, per esempio una tariffa con data futura potrebbe

venire aggiornata in modo doloso e influire sul costo delle tariffe in modo tale che una moltitudine di contatori prepagati venga scollegata contemporaneamente e automaticamente, generando caos nell’assistenza clienti e destabilizzando la rete.

Problemi nella catena dati end-to-end possono influire sulle informazioni per la fatturazione e sulla precisione, e possono avere gravi ripercussioni sulla reputazione del fornitore, ovunque l’imprecisione si sia verificata. A livello di ciascuno dei nodi di questa catena di valore, esistono delle vulnerabilità e queste determinano il panorama di rischio che deve essere protetto. Lo sviluppo di strategie per proteggere questo panorama deve prendere in considerazione ciascuno di questi nodi.

Oltre al fornitore e al pubblico in generale, è necessario proteggere gli interessi dei consumatori finali. Il fornitore di servizi ha l’obbligo di garantire che il consumatore finale riceva un servizio adeguato alle sue necessità. Questo è possibile solo se i dati usati per la fatturazione, per esempio, rimangono autentici e

precisi lungo tutta la catena di misurazione, lettura, elaborazione dati, fatturazione e raccolta pagamenti.

Con l’aumento della disponibilità dei dati e della raccolta dei dati, i consumatori stanno diventando consapevoli della necessità di riservatezza e di sicurezza riguardo alla protezione dei propri dati. La riservatezza dei dati diventa sempre più rilevante con il crescere dei livelli di dati generati, ci sono mosse legislative e normative per salvaguardare le informazioni del cliente quali i profili di consumo, lo stato di disconnessione, gli avvisi, i conti e i debiti.

I contatori smart pongono anche a rischio i consumatori vulnerabili quali quelli ’elettricamente assistiti’ che potrebbero essere disconnessi per effetto di un’intrusione nel regime di sicurezza. Inoltre, la riconnessione automatica da remoto delle forniture (elettricità o gas) può portare a rischi di sicurezza per i clienti che non ne sono al corrente.

Strategie per la sicurezza dei dati

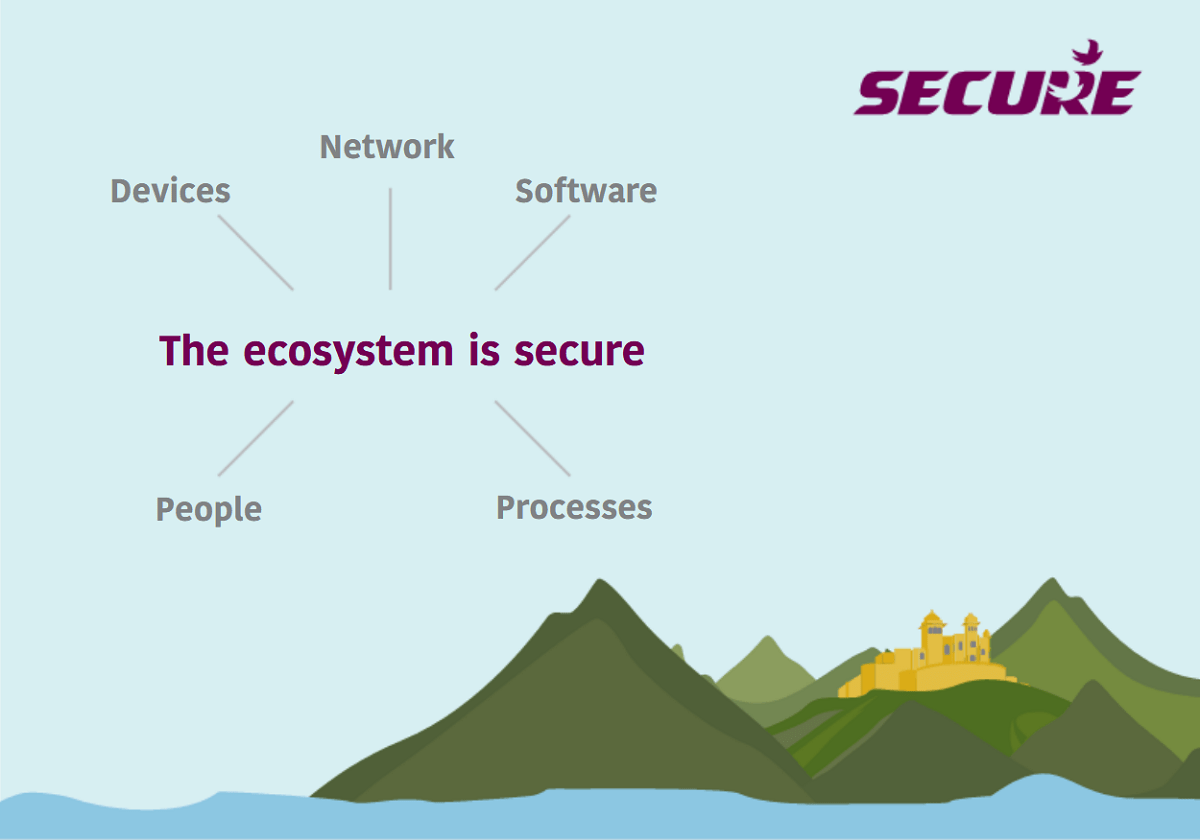

La sicurezza non è un’implementazione che si esegue una volta per tutte; è un’applicazione in continua evoluzione e un elemento di tutte le aziende moderne. Per sviluppare una strategia per la sicurezza dei dati, si deve formare un quadro chiaro dei dispositivi, della rete, dei sistemi attivati e delle persone e dei processi nell’ecosistema. Comprendendo qual è l’esposizione al rischio, un’organizzazione può attivare una strategia di mitigazione adatta. Le considerazioni sulla sicurezza comprendono:

Dispositivi: Ci sono bug o debolezze che potrebbero essere sfruttare? Ci sono falle nella sicurezza del dispositivo? Viene eseguita una valutazione delle pratiche di sicurezza della catena di fornitura della misurazione?

Rete: Quali sono le potenziali vulnerabilità lungo l’intera rete di comunicazione? Qual è l’esposizione ad attacchi come phishing, eavesdropping, spoofing o negazione del servizio distribuito, e qual è il potenziale impatto?

Sistemi: Le vulnerabilità del sistema comprendono malware, ransomware, accesso ai dati, intrusioni che potrebbero influire sull’integrità e sulla precisione dei dati. I sistemi sono ben protetti?

Persone e processi: Quanto facilmente si possono manipolare i comportamenti in rete dei membri dello staff? Ci sono impiegati scontenti che potrebbero costituire una minaccia? Il tempo dedicato alla formazione dello staff riguardo alle questioni legate alla sicurezza è adeguato?

Ci sono diverse strategie già disponibili come riferimento, quali il quadro per la sicurezza della rete smart americano National Institute of Standards (NISI) o ISO/IEC 27001:2005 ISMS.

Architettura IT su tre livelli

Spesso la sicurezza dei contatori smart è percepita semplicemente come alcuni capitoli nelle specifiche di acquisto del software e del contatore, di cui viene controllata la conformità durante il processo d’acquisto e poi vengono dimenticate. In realtà, i dispositivi finali costituiscono solo una piccola parte dell’intero panorama di vulnerabilità che richiede protezione continua. Una robusta strategia di sicurezza informatica deve essere formulata all’interno dell’impresa e governata dalla poltrona del CEO. È stata proposta un’architettura su tre livelli per aiutare a concettualizzare il panorama completo.

Tecnologia

Lavorando dal basso verso l’alto e a partire dal livello tecnologico, è necessario considerare il livello di crittografia e di sicurezza implementati nei ’dispositivi finali’, quali contatori e altre risorse in rete quali gateway e magazzini dati. Questo comprende tutto ciò che risiede all’interno di questo ecosistema, dai contatori ai computer, e riguarda anche la sicurezza della rete, dell’host e dei contenuti, oltre alla verifica dell’integrità sia dei dati che della posizione dei dati.

Altre cose da considerare sono la sicurezza dei dati immagazzinati e la sicurezza dei dati in transito. Quando i dati vengono immagazzinati, devono essere dichiarati parametri chiari che determinano chi ha accesso alle informazioni, che le informazioni sono sufficientemente protette e che sono in corso audit trail e procedure attive.

Tentativi di manomissione intenzionale dei dati di fatturazione sono comuni.

Anche l’utilizzo di chiavi pubbliche/private, la loro distribuzione, la sicurezza dell’autorità di certificazione e la gestione di chiavi e token criptati sono importanti da considerare nella strategia della sicurezza. Spesso tutti i contatori vengono lasciati con le stesse chiavi, o nei casi in cui vengano attivate chiavi uniche, la gestione e la distribuzione delle chiavi è debole e fornisce un falso senso di sicurezza.

Persone e processi

La tecnologia e la governance sono fondamentali, ma se la sicurezza riguardo alle persone e ai processi non è stata stabilita, la tecnologia e la governance non colmeranno questa lacuna. L’intera catena di valore di sviluppo del servizio, gestione dati, procedure di sicurezza, gestione e prevenzione incidenti è fondamentale per il successo.

Se la procedura non viene seguita, in caso di errore umano, ignoranza o attacco intenzionale il risultato è sempre un aumento di vulnerabilità dei dati e potenzialmente responsabilità da parte del fornitore del servizio.

L’elemento umano di ogni strategia di sicurezza comincia con una formazione e informazione adeguate riguardo alle pratiche della sicurezza. È essenziale formare, prevenire e proteggere tutti gli aspetti dell’azienda.

In molti casi l’elemento umano della sicurezza è probabilmente il più vulnerabile a causa della percezione che la sicurezza va a scapito della velocità, è controintuitiva, o non prende in considerazione requisiti operativi. Di conseguenza la mentalità della sicurezza deve essere una priorità dell’intera organizzazione.

La sicurezza non è più un’opzione aggiuntiva. Deve essere parte del progetto fin dall’inizio dello sviluppo di un nuovo prodotto e/o servizio. È necessario sviluppare politiche di backup, recupero e conservazione dati in conformità con i requisiti legali o normativi. Devono essere applicati aggiornamenti e patch di sicurezza di routine sulla base di una meticolosa valutazione delle esigenze.

È importante sviluppare procedure operative standard se si verifica un accesso non autorizzato ai dati, in cui sia specificato chi deve essere informato, come viene valutato il potenziale impatto e quali sforzi per il recupero devono essere effettuati. Tuttavia, a causa della natura frammentaria dei quadri legali, normativi e di sicurezza all’interno dell’organizzazione, molto spesso non esiste un approccio unificato o un punto di contatto con sufficiente autorità per garantire la conformità e l’effettiva implementazione. Il concetto di governance end-to-end dovrebbe essere costruito all’interno dell’architettura.

Tra tutti i livelli di gestione e sicurezza della catena di fornitura dell’architettura di sicurezza,

e anche la verifica della catena di fornitura devono essere documentati e valutati regolarmente.

La sicurezza è una considerazione che riguarda tutta l’azienda, dalle risorse umane all’approvvigionamento, dall’IT alle operazioni. L’ingegneria sociale sta diventando sempre più sofisticata, ed è necessario condividere le formazione e la consapevolezza dei metodi attuali ed emergenti di questa attività, e devono essere poste in essere politiche per la riduzione del rischio.

Governance

La governance per la sicurezza, la parte più alta dell’architettura a tre livelli deve essere guidata dall’alto verso il basso all’interno di ogni organizzazione. Richiede l’attenzione delle posizioni più alte dell’organizzazione per andare dai silo dell’azienda ai reparti funzionali.

La governance comprende lo sviluppo di una politica di sicurezza, la valutazione dei profili di rischio, lo sviluppo di una strategia di sicurezza e il controllo tramite audit e valutazioni di conformità.

La gestione dei rischi comporta l’esame della potenziale esposizione nell’intero panorama e nel contesto delle minacce, la determinazione della probabilità del rischio e l’impatto del rischio per ciascun elemento – i dispositivi, la rete, i sistemi e le persone e i processi.

Le considerazioni comprendono

intrusione: terrorismo, criminalità organizzata, motivazioni economiche, o potenzialmente impiegati scontenti?

Una volta identificata la probabilità di ciascuno di questi rischi, è necessario valutare l’impatto del rischio. Per esempio, influirà su un singolo contatore o è probabile che influisca sull’intera popolazione di contatori? È probabile che abbia un impatto più significativo sulla più ampia rete nazionale?

L’analisi del profilo di rischio determinerà la strategia di sicurezza dell’organizzazione a livello di governance e definirà i sistemi di audit appropriati per monitorare la conformità con le strutture di governance interna e normative.

La gran parte dell’approccio alla sicurezza su tre livelli fa parte del senso comune, ma la sua implementazione efficace end-to-end presenta ancora difficoltà. Molte soluzioni tecnologiche possono essere implementate per aumentare la sicurezza, ma se la consapevolezza e la responsabilità per la sicurezza non raggiungono i ranghi più elevati dell’organizzazione, i risultati saranno solo parziali.